Firewall : จากอดีตสู่ปัจจุบัน และแนวทางในอนาคต

เทคโนโลยี Firewall เป็นเทคโนโลยีที่เกิดขึ้นมาในช่วงปลายทศวรรษที่ 80 เมื่อมีการพูดถึงการสร้างความปลอดภัยให้กับระบบเครือข่าย (Networking Security) โดยในจุดเริ่มต้นนั่น Firewall มีหน้าที่หลักๆ ในการทำ Packet Filter เพื่อทำหน้าที่ในการตรวจสอบการส่งผ่านข้อมูลระหว่างคอมพิวเตอร์ในระบบเครือข่าย โดยอาศัยการทำ Access Control Lists เป็นหลัก จากนั้นจึงพัฒนามาสู่การกำหนด Source/Destination IP addresses + Source/Destination Ports

และเมื่อเข้าสู่ยุค Internet ในช่วงทศวรรษที่ 20 จึงเริ่มมีการกำหนดค่าของ TCP/UPD ร่วมกับ well-known ports (เช่น 22, 53, 80, 443 เป็นต้น) ในการสร้าง policy บน Firewall เพื่อรองรับกับรูปแบบการใช้งานที่เปลี่ยนไป

จากเดิมที่เน้นระหว่าง WAN-LAN มาเป็น Internet-Internal และเริ่มมีการนำ Firewall มาทำ network segmentation ภายในองค์กร รวมถึงมีการกำหนด zone เกิดขึ้น อาทิเช่น Firewall สำหรับ Internet, Firewall สำหรับ DataCenter/Server, Firewall สำหรับ Branch/WAN และการสร้าง DMZ (Demilitarized zone) สำหรับ server ที่อนุญาตให้มีการเข้าใช้งานได้จาก Internet เป็นต้น

หนึ่งในแนวคิดของการใช้ Firewall ในการทำ network segment ที่ได้รับการยอมรับคือ Zero-Trust Networks โดยผู้ที่เป็นหลักในการนำแนวคิดนี้มาประยุกต์ใช้คือ John Kindervag ในสมัยที่เค้ายังทำงานอยู่กับ Forrester โดยแนวคิดดังกล่าวจะเน้นในเรื่องการป้องกัน Asset และ Outside-in เป็นหลัก

ตัวอย่างการทำ network segmentation โดยอ้างอิง Zero-Trust Architecture

จากนั้น Firewall ก็ได้เริ่มมีการพัฒนาขึ้น โดยหนึ่งในนวัตกรรมที่สำคัญคือ Next-Generation Firewall ที่ถูกคิดค้นและพัฒนาขึ้นในปี ค.ศ. 2005 โดย Nir Zuk ซึ่งเป็นอดีตวิศวกรจากบริษัท Check Point และ NetScreen ได้ทำการก่อตั้งบริษัท Palo Alto Networks ขึ้น

โดยเกิดจากความคิดที่ว่า รูปแบบการใช้งานและ application ใหม่ๆ บน Internet นั้น ไม่สามารถอาศัย Firewall Policy เดิมๆ ที่มีอยู่ในการสร้างความปลอดภัยได้อีกต่อไป (หมายถึงว่า policy ที่อาศัยแค่ IP address + Port ไม่เหมาะกับการใช้งานอีกต่อไป)

โดยแนวความคิดของเค้าคือ การพัฒนา L7 หรือ Application Firewall ขึ้น ซึ่งจะสามารถกำหนด policy ได้โดยระบุ application ไม่ใช่แค่ IP + Ports เพราะหลายๆ application ที่สร้างขึ้นมานั้นมีการใช้ TCP ports ร่วมกันมากขึ้นโดยเฉพาะ application ที่อยู่บน Internet อาทิเช่นการใช้งาน YouTube หรือ Facebook นั้น ต่างก็ใช้ HTTPS port 443 ในการใช้งาน

ดังนั้นถ้าเราสร้าง policy แบบเดิมๆ เมื่อเราสั่งปิดการใช้งาน (block) TCP port 443 ก็จะทำให้การใช้งานทั้งหมดถูกปิดลง การออกแบบ Next-Generation Firewall จึงถูกสร้างขึ้นมาให้สามารถสร้าง policy โดยระบุ application ที่ใช้งานได้โดยตรงโดยไม่ต้องพึ่งการกำหนด TCP/UPD + Port อีกต่อไป (นั่นก็คือสามารถสร้าง policy ระบุได้เลยว่าจะ block Youtube แต่ยังให้ใช้ Facebook ได้เป็นต้น)

ตัวอย่างการทำ application control บน NGFW

จึงเป็นที่มาที่ทำให้อุตสาหกรรม Firewall ในโลกเปลี่ยนไปอย่างสิ้นเชิง และทุกผู้ผลิตต้องพัฒนาผลิตภัณฑ์ของตัวเองให้รองรับการทำงานในระดับ Application ได้เพื่อให้สอดรับการใช้งานของตลาด

ตัวอย่างในเอกสารของ Firewall ยี่ห้อต่างๆ ที่ต้องมีระบุการรองรับ NGFW

อีกสิ่งหนึ่งที่กำลังเป็น Trend ใหม่ในอนาคตบนตัวอุปกรณ์ Firewall ก็คือ การทำให้ Firewall เป็นได้มากกว่า Firewall (ฟังแล้วจะงงๆ อะไรคือ Firewall ที่มากกว่า Firewall)

โดยแนวคิดนี้ก็คือการยุบรวมอุปกรณ์ Network Security ในระบบเครือข่ายมาอยู่บนอุปกรณ์ Firewall เพราะในช่วงหลายทศวรรษที่ผ่านมา จะเห็นว่าในระบบเครือข่ายมีการติดตั้งอุปกรณ์ Security ต่างๆ มากมายซึ่งเกิดจากปัญหาภัยคุกคามแบบใหม่ๆ ที่เกิดขึ้น

อาทิเช่นระบบ Anti-malware เพื่อตรวจจับ Virus, ระบบ Web Security เพื่อตรวจจับภัยคุกคามทางเว็บ (Web Threat) เป็นต้น แต่พอนานไป อุปกรณ์เหล่านี้กลายเป็นภาระให้กับบริษัท หรือองค์กร เพราะทั้งในแง่ของการบำรุงรักษา ค่าใช้จ่าย การทำงานและการแก้ปัญหา (ลองนึกภาพว่าเรามีอุปกรณ์ network security ที่ทำงานต่างกันสัก 4-5 อุปกรณ์ แล้วเกิดปัญหา user ร้องเรียนว่าออกเน็ตไม่ได้ เอาหละซิ ตัวไหนก่อปัญหากันหละ)

และที่สำคัญที่สุดคือผู้ดูแลระบบ เพราะเป็นการยากมากที่จะหา superman สักคนที่จะดูแลได้ทุกอุปกรณ์ และถ้าคุณหาเค้าได้จริง ทำยังงัยที่จะให้เค้าอยู่กับเราไปนานๆ

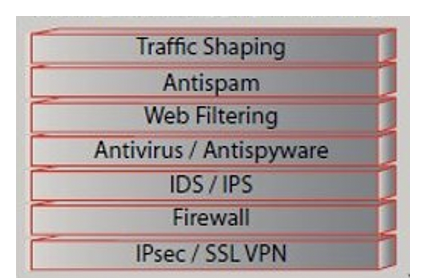

ตัวอย่าง Multi-Layered Network Security

หลายๆ ท่านที่อยู่ในวงการ network security มานานคงคุ้นๆ กับเจ้าสิ่งที่เรียกว่า UTM (Unified Threat Management) ซึ่งเป็นการจับมัดรวมๆ หลายๆ features เข้าด้วยกันบนตัวอุปกรณ์ตัวเดียว ซึ่งจะพบบ่อยมากในกลุ่มลูกค้า SME & SOHO แต่ในปัจจุบัน เหล่า Firewall เริ่มทำหน้าที่ได้มากขึ้น อุปกรณ์ UTM จึงเริ่มหายไปจากตลาด

ตัวอย่าง feature ของอุปกรณ์ UTM

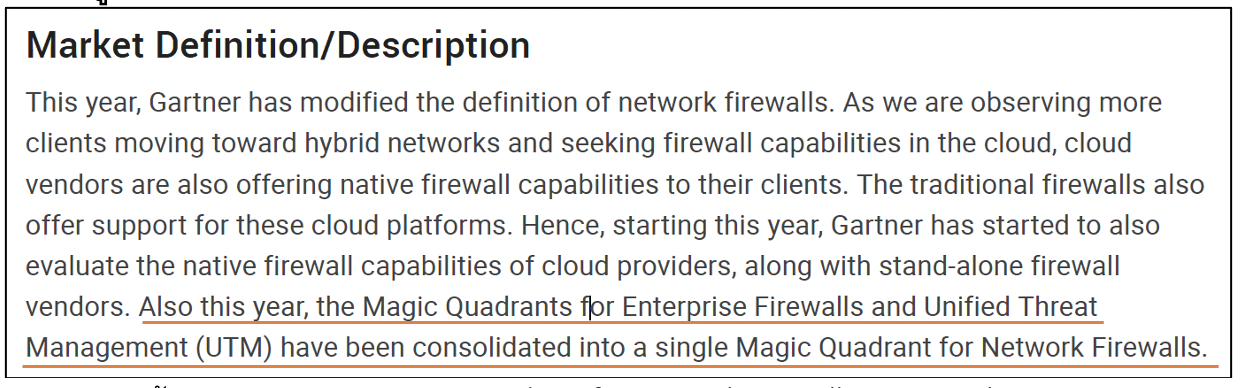

แม้กระทั่ง analyst ชื่อดังอย่าง Gartner ยังยกเลิกการทำ Magic Quadrant สำหรับ UTM ในปี 2019 และควบรวมไปอยู่ใน Magic Quadrant for Network Firewalls แทน

คัดลอกจาก Gartner – Magic Quadrant for Network Firewalls - 17 September 2019

เหตุผลเนื่องจากว่า เหล่าผู้ผลิตต่างก็พยายามจะพัฒนาให้อุปกรณ์ Firewall ของตัวเองสามารถทำงาน function ต่างๆ ได้ครบ โดยอาศัยการทำงานร่วมกับ technology ใหม่ๆ เช่น Machine Learning, AI, หรือ Cloud

เพื่อให้บริษัท หรือองค์กรสามารถลดต้นทุน ค่าใช้จ่าย รวมถึงบุคลากรที่ใช้ในการดูแลรักษาระบบความปลอดภัยในเครือข่าย function ต่างๆ อาทิเช่น Threat Prevention (IPS), Anti-malware, VPN, Web Security, DNS Security ต่างถูกเพิ่มลงบนเหล่าอุปกรณ์ Next-Generation Firewall

ดังนั้นแนวโน้มในอนาคต เราคงจะเห็นอุปกรณ์ Firewall ไม่ต่างกับโทรศัพท์มือถือที่เป็นเพียงแค่ platform แล้วติดตั้งความสามารถต่างๆ เพิ่มเข้าไปตาม subscription ที่ซื้อเพิ่ม (เหมือนกับ AppStore หรือ Google Play) หรือแม้กระทั่ง Firewall ที่เปลี่ยนรูปแบบเป็น Cloud-based Firewall แทนและไม่จำเป็นต้องมีอุปกรณ์ใดๆ ติดตั้งที่สำนักงานอีกต่อไ

ตัวอย่าง NGFW ที่มี subscription ต่างๆ ให้เลือกตามการใช้งาน

ตัวอย่าง Cloud-based NGFW

สำหรับ Cloud-based NGFW นั้น ก็ได้มีแนวคิดในการออกแบบโดยอ้างอิงจาก Gartner SASE (Security Access Service Edge) ซึ่งเป็นแนวคิดตาม concept ของ The Future of Network Security is in the Cloud ซึ่งเป็นการพูดถึงรูปแบบและพฤติกรรมการใช้งานที่เปลี่ยนไป

รวมถึงการทำงาน Work from Home ที่กำลังพบมากในปัจจุบันอันเนื่องจากปัญหาของ COVID ด้วยเช่นกัน ซึ่งขอโอกาสเล่าให้ฟังในโอกาสถัดไปครับ สุดท้ายนี้ขอขอบคุณ Google ที่ช่วยเป็นสื่อในการหารูปต่างๆ มาใช้ประกอบด้วยคับ ^_^