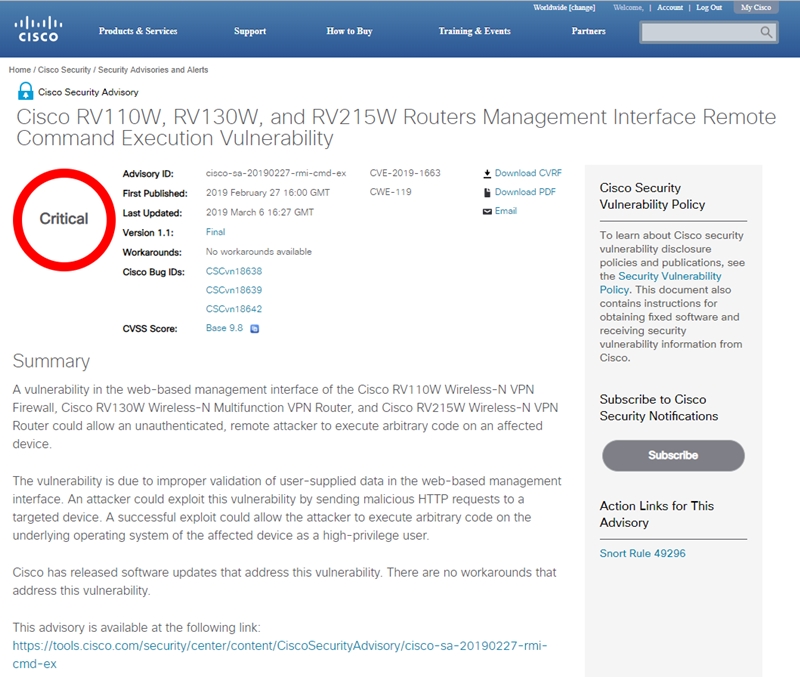

ในหน้าเว็บไซต์ Cisco Security Advisories and Alerts ได้แจ้งเตือนผลกระทบในระดับ Critical เมื่อวันที่ 6 มีนาคม โดยระบุช่องโหว่ในอินเทอร์เฟซการจัดการผ่านเว็บของไฟร์วอลล์ Cisco RV110W Wireless-N VPN Firewall, Cisco RV130W Wireless-N Multifunction VPN Router และ Cisco RV215W Wireless-N VPN Router โดยปล่อยให้ผู้ที่ไม่ได้รับอนุญาต รีโมทระยะไกลเข้ามาจัดการรันโค้ดบนอุปกรณ์ที่ได้รับผลกระทบ

2 วันหลังจากที่ Cisco แก้ไขช่องโหว่ร้ายแรงบนเร้าเตอร์ SOHO และ 1 วันหลังจากที่มีการเผยแพร่โค้ด แฮกเกอร์ได้เริ่มสแกนและโจมตีช่องโหว่ที่รั่ว ซึ่งไม่ถูกแก้ไขเรื่องความปลอดภัย

Cisco ได้แจ้งเตือน รหัส CVE-2019-1663 เปิดเผยเมื่อวันที่ 27 กุมภาพันธ์ จากคะแนนความปลอดภัยระดับความรุนแรงของ Cisco หรือ CVSS Score ที่ 9.8 เต็ม 10

ผลกระทบที่เกิดขึ้นก็คือ มันสามารถข้ามขั้นตอนตรวจสอบความปลอดภัย และเร้าเตอร์สามารถถูกโจมตีระยะไกลผ่านรีโมทได้ โดยผู้โจมตีไม่ต้องอยู่ในเครือข่ายเดียวกันเลย

ซึ่งเร้าเตอร์ที่ได้รับผลกระทบคือ Cisco RV110, RV130 และ RV215 ทั้งหมดเป็นเร้าเตอร์ที่มี WiFi สำหรับธุรกิจขนาดเล็กและใช้ตามบ้าน ซึ่งต่างจากคราวที่แล้ว ซึ่งเป็นองค์กร ทำให้ผลกระทบหนักกว่าและน่าเป็นกังวลมากกว่า

นั่นหมายความว่า หากเป็นอุปกรณ์ขององค์กร จะถูกตรวจสอบและแก้ไขจากกฎและเงื่อนไขด้านความปลอดภัย แต่สำหรับ ในธุรกิจ SME และใช้ตามบ้านพักอาศัยนั้นน่าเป็นห่วง เพราะคนทั่วไป ไม่ได้เข้ามาตรวจสอบจาก Cisco security alerts และเร้าเตอร์ส่วนใหญ่ก็ไม่มีการอัพเดต ต่างจากรุ่นที่ใช้ในบริษัทที่มีการอัพเดตตลอดเวลา

จากการตรวจสอบ สแกนโดย Rapid7 บริษัทด้านความปลอดภัย cyber-security พบว่า อุปกรณ์เป้าหมายมีจำนวนสูงถึง 12,000 อุปกรณ์ที่ออนไลน์ หลักๆ มีการใช้งานที่ US, Canada, India, Argentina, Poland และ Romania

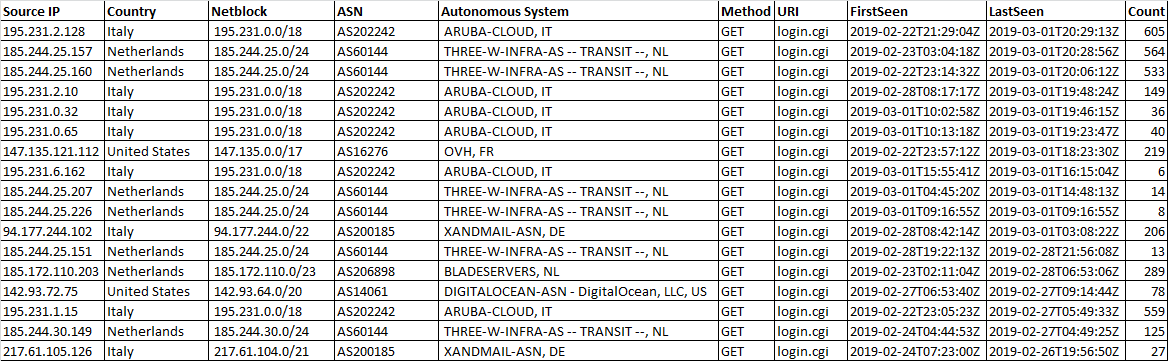

ขณะนี้ อุปกรณ์เหล่านี้ กำลังถูกโจมตี ข้อมูลล่าสุดนี้ ตรวจสอบโดย Bad Packets เมื่อวันที่ 1 มีนาคมที่ผ่านมา โดยตรวจพบว่า แฮกเกอร์พยายามสแกนหาเร้าเตอร์เหล่านี้หลังจากที่มีการเผยแพร่บล็อกของ Pen Test Partners ซึ่งเป็น บริษัทรักษาความปลอดภัยไซเบอร์ในสหราชอาณาจักร โดย 1 ในนักวิจัยจาก Pen Test Partners และผู้เชี่ยวชาญชาวจีนอีก 2 คน ได้พบช่องโหว่ดังกล่าวเมื่อปีที่แล้ว

ในบล็อกของ Pen Test Partners ได้กล่าวถึงความผิดพลาดของการรันโค้ดภาษา C เป็นสาเหตุของ CVE-2019-1663 มีการรันโค้ดที่ไม่ปลอดภัย ชื่อว่า strcpy (string copy)

ได้มีการอธิบายในบล็อกถึงการใช้ภาษา C ในการเปิดขอสิทธิอนุญาตตรวจสอบความถูกต้องบนเร้าเตอร์ Cisco RV110, RV130 และ RV215 โดยมีการเปิด buffer ที่เกินจากที่ใช้งาน อนุญาตให้มีการโจมตีรหัสผ่านและคำสั่งแปลกปลอมที่ได้รับสิทธิอนุญาตจากผู้ดูแลระบบ โดยใช้ตัวอย่างจากบทความของ Pen Test Partners เพื่อควบคุมอุปกรณ์ที่มีช่องโหว่

สิ่งที่ควรทำก็คือ ผู้ดูแลเร้าเตอร์ จะต้องอัพเดตโดยเร็วที่สุด หากสงสัย แนะนำให้แฟลชเฟิร์มแวร์ใหม่ สำหรับผู้ใช้ตามบ้าน แนะนำให้ติดต่อผู้ให้บริการเร้าเตอร์ และขอคำแนะนำจากผู้ให้บริการอินเทอร์เน็ต

คำแนะนำจาก Cisco Security Advisories and Alerts

ตรวจสอบการตั้งค่าการรีโมท โดยใช้บัญชี administrators เข้าไปที่หน้าจัดการ เลือก Basic Settings > Remote Management ถ้าหากติ๊กถูกในช่อง Enable ระบบ Remote Management จะถูกเปิดใช้

แนะนำให้ตรวจสอบเฟิร์มแวร์ และใช้เฟิร์มแวร์ล่าสุด

RV110W Wireless-N VPN Firewall: 1.2.2.1

RV130W Wireless-N Multifunction VPN Router: 1.0.3.45

RV215W Wireless-N VPN Router: 1.3.1.1

โดยสามารถดาวน์โหลดได้ที่ Software Center บน Cisco.com ดูขั้นตอน